※この記事のアイキャッチ画像は、DALL·Eで生成しました。

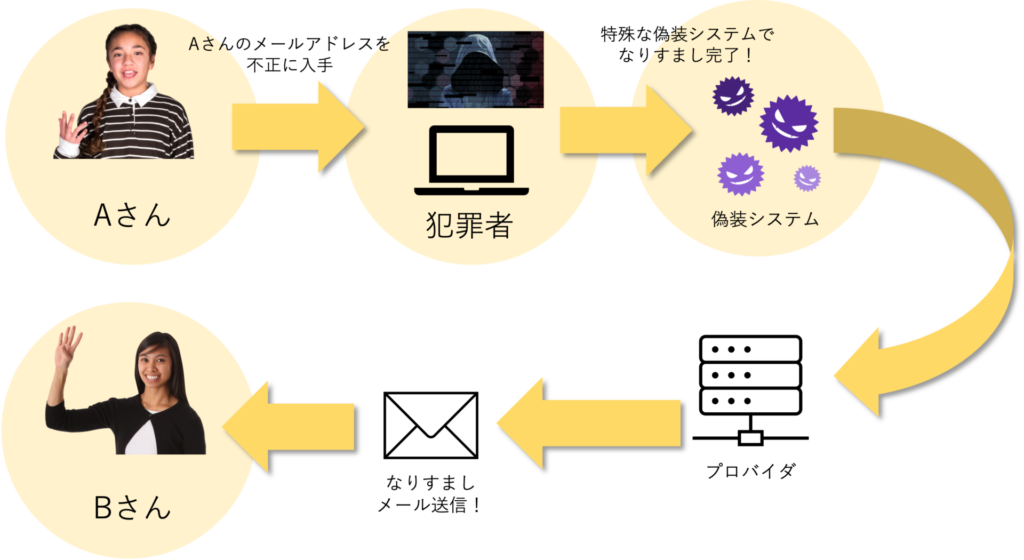

昨今、実在するメールアドレスになりすまして、マルウェア を拡散したり、クレジットカード番号やパスワードなど重要情報を騙し取る「なりすましメール」の被害が増えています。

「なりすましメール」は実在する企業や人物になりすますため、本物かどうか見分けるのは非常に困難です。

この対策に有効な手法が「送信ドメイン認証」という手法です。企業の メールサーバー やドメインを管理するうえで、今後は欠かせないカバーすべき技術となってくるでしょう。今回はその仕組みと効果的な活用法を詳しくご紹介します。

NotebookLMで作成したPodcastのような音声概要です。チームメンバーと共有したい方やお忙しい方、タイパを優先させる方におすすめです!

※漢字や英単語の読み方については、一部誤りもあることをご容赦ください。

この記事のインデックス

なりすましメールはなぜ発生するのか?

なりすましメールの送信者は特別な偽装システムを使い、送信元のメールアドレス(from)を別のアドレスに偽装した迷惑メールを送信しています。

受信者側のメールソフトでは、偽装されたメールアドレスが送信元として表示されるため、企業や第三者、または自分自身のメールアドレスから送られたメールのように見えてしまいます。

メール送信技術では、送信元とされるFromアドレス(ヘッダーFrom)を簡単に変更することができるのです。なりすましメールはこのFromアドレスを詐称してターゲットにメールを送り付けるのです。

なりすましに利用されるメールアドレスは実在する企業のドメインが多く見受けられます。

さらに、ターゲットの業務内容なども事前に把握している場合が多くあります。

最近のこういった攻撃は下調べに入念な手間をかけており、標的型攻撃やハッキングによる潜伏調査、SNSからの情報入手などを綿密に行い、実在の人物や部署になりすますことも少なくありません。

見るからに怪しいメールは誰も開きませんが、ここまで巧妙にやられてしまうと一見しただけでは見分けがつかず、被害が発生してしまうのです。

なりすましにはどんな対策があるの?

判別が難しい「なりすましメール対策」には「送信ドメイン認証」という技術が役立ちます。

「送信ドメイン認証」とは、送信元メールサーバーのIPアドレス認証や電子署名の仕組みを利用して、メールがなりすまされていないかチェックする仕組みです。

本当にそのメールが正規の送信元から送られてきたものかどうかを確認することで、なりすましメール対策ができる仕組みです。

この送信ドメイン認証技術には主に3つの方法があります。

送信元メールサーバーのIPアドレスで判別する「SPF」

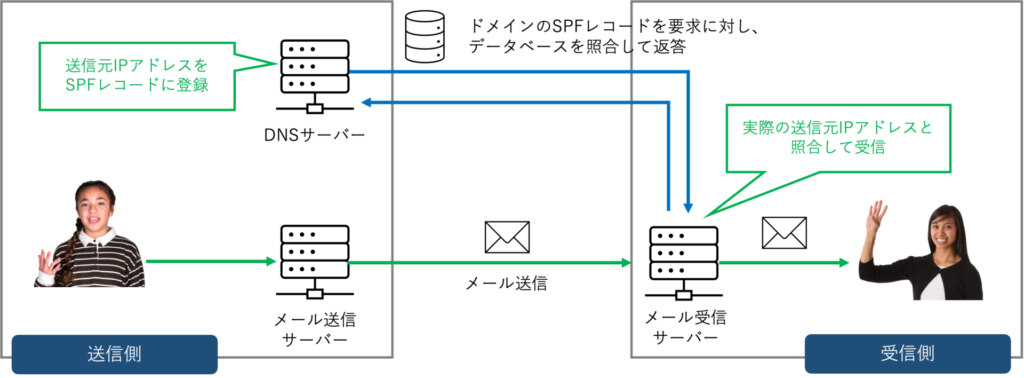

1つ目の方法が、IPアドレスを利用して受信したメールの送信元が詐称されていないかどうかを確認する「SPF(Sender Policy Framework)」です。

具体的には、メール送信側がメール送信時に利用するサーバーのIPアドレスを送信側のDNSに「SPFレコード」として事前に登録します。

メールを受信する側は、メール受信時にこの送信側のSPFレコードと照合し、なりすましかどうかを判断するのです。

攻撃者はメールサーバーを乗っ取るわけではなく、メールのFromアドレスを詐称してメールを送ります。

受信者は、受信したメールの送信元サーバーのIPアドレスと、「DNSサーバー」のSPFレコードに登録されたIPアドレスを照合し、適合しなければなりすましメールであると特定します。

SPFの弱点

SPFはメール転送等により受信側で正しく判断できないことがあります。

ドメインにSPFを実装している場合、誰かがそのメールを転送すると、転送されたメールがSPFポリシーによって拒否されることがあります。転送によってメールの受信者は変更されたのに、送信者のアドレスは同じままであるために起こります。

また、攻撃者はメールのFromアドレスを詐称してメールを送ると説明しましたが、送信者を特定するためのアドレスには、通常表示されるFromアドレスと、1~2回のクリックで表示される隠れたリターンパスアドレスがあります。

実は、受信側のメールサーバーはリターンパスアドレスを見て、そのアドレスのドメインのSPFレコードをチェックします。そのため、攻撃者がリターンパスアドレスに詐称したドメインを使い、これを悪用できるということです。

SPFはこの単純なトリックを使うことで非常に簡単に回避することができ、SPFのみでドメインを保護しても、ほとんど無意味になります。その他にも、DNSの参照(ルックアップ)が10回までに制限されていることで、ドメイン所有者が複数のメール送信サーバーを使用している場合に制限を超えてしまい、SPF認証に失敗することがあるのです。

電子署名を付与してなりすましを検知する「DKIM」

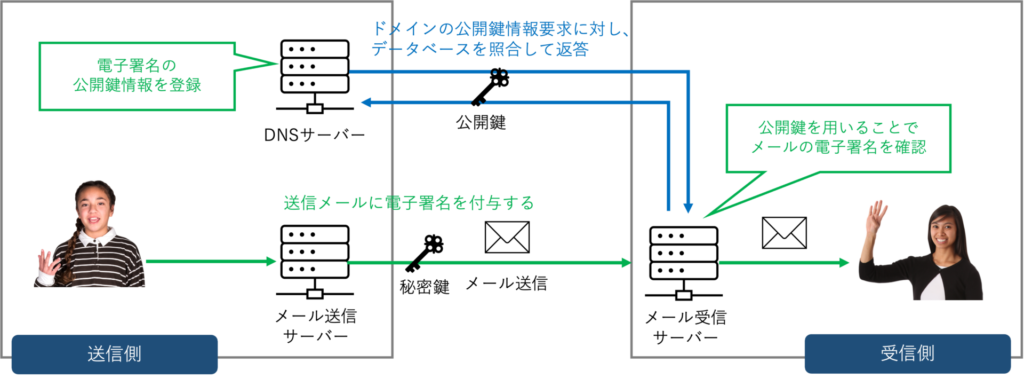

2つ目の方法は、電子署名を利用してメール送信元が詐称されていないかどうかを確認する「DKIM(DomainKeys Identified Mail)」です。

DKIMは電子署名を付与した認証技術であり、送信者のドメインだけでなく、メール本文の改ざんも検知することができるのが特徴です。

具体的には、送信側が送信するメールに電子署名を付与し、 受信側はそれをメール受信時に検証することで、 なりすましやメールの改ざんを検知する仕組みです。

DKIMの弱点

DKIMには公開鍵と秘密鍵が必要で、これらの鍵の適切な管理が必要です。もしも秘密鍵が漏洩した場合、不正アクセスによるなりすましや、署名が無効化されることがあります。

また、2022年時点でSPFの普及率が95%を超えているのに対し、DKIMの普及率は70%ほどです。そのため、受信側がDKIM認証を装備していなければ、役に立たないというデメリットがあります。ただし、この10年間でDKIMの普及率はおおよそ50%伸びているため、今後は必須の対策だと言えるでしょう。

また、基準となるドメインはDKIM署名用のドメインであるため、メールに表示された送信元(ヘッダーFrom)が偽装されている場合のなりすましメールには対応できないという弱点もあります。

今後、多くの送信者がDKIMに対応する必要があるため、SPFとDKIMのどちらか一方だけはなく、2つを同時に設定して信頼性や安全性を高める方法が主流となってくることでしょう。

認証失敗時の対応策を定義する「DMARC」

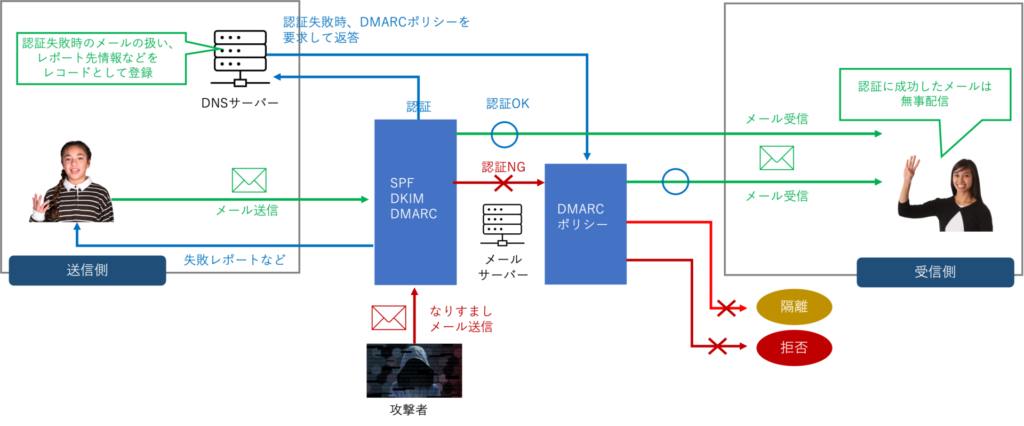

そして3つ目の手法が、SPF、DKIMの認証結果を活用する仕組みとして注目されている技術「DMARC(Domain-based Message Authentication、Reporting and Conformance)」です。

DMARCとは、SPFやDKIMの認証が失敗した場合の対応策を定義したものです。送信側は受信側の認証失敗時の推奨アクションをDNSに「DMARCポリシー」として宣言しておき、受信側は認証失敗時にこのDMARCポリシーを参照して、受信メールをどう扱うか判断します。

DMARCポリシーには3通りの設定があり、「監視のみで何もしない(none)」、「未承認メールを隔離する(quarantine)」、「未承認メールを拒否する(reject)」のいずれかを選ぶことができます。

例えば、DMARCポリシーに「拒否する」と定義されていれば受信メールを拒否します。「隔離する」と定義されていればメールを隔離し、「何もしない」と定義されていれば、いったん受信して判断するといったアクションを実行します。

このようにすることで、SPFやDKIMの認証結果だけでは判断できなかったなりすましメールを排除することができます。

ドメイン認証の対応手順

DMARCは、SPF・DKIMそれぞれの認証結果を利用する方式のため、まずはSPF・DKIMへの対応を行い、そのうえでDMARCへの対応を実施します。いずれかを導入するのではなく、3つ組み合わせていくことが重要な対策となります。

送信ドメイン認証は、送信・受信側双方の仕組みが連携することで実現する仕組みです。

企業にとって、メールは重要な内容を受信するものであり、重要な内容を送信するものでもあります。そのため、双方の仕組みを整備することが重要なのです。

| 送信ドメイン認証 | 受信側(なりすまし防御) | 送信側(信頼性向上) |

|---|---|---|

| SPF | 認証をチェックする仕組みを導入 フィルタリングの仕組み・運用を導入 | DNSのSPFレコードに送信元IPアドレス情報を登録 |

| DKIM | 認証をチェックする仕組みを導入 フィルタリングの仕組み・運用を導入 | DNSの電子署名に用いる公開鍵情報を登録 DKIM署名を送信メールに付与する仕組みの導入 |

| DMARC | DMARCレポートを送信する仕組みの導入 | DNSにDMARCレコードを登録 DMARCレポートを受信・可視化する仕組みの導入 |

企業の送信ドメイン認証は必須の仕組みになる

現在、携帯キャリアがDKIM、DMARCへの対応を開始しました。また政府がクレジットカード会社に、DMARC導入によるなりすましメール対策を要請するなど、対策強化の流れが進んでいます。

Googleと米Yahooはメール送信者向けのガイドラインとして、アカウントに対してメールを送信する際の条件(認証)を強化すると発表しました。GoogleがGoogleは2024年2月から、米Yahooが2024年第一四半期からスタートするということです。

両社とも、SPF・DKIM・DMARCへのトリプル対応を必須としました。

また、メールマガジンなどのバルクメールは、ワンクリックで登録解除ができるリンクを記載することが条件となっています。

今後、Gmailへのメルマガ配信はこれらのドメイン認証に対応していないと配信ができなくなります。

国内のユーザー向けメール配信にも影響があると思われるGmailに関して、具体的な内容は以下のとおりです。

メール配信が5,000通/1日以内

- SPFまたはDKIM対応が必要

- 有効な正引き・逆引きDNSの設定が必要

- Postmaster Toolの迷惑メール率が0.3%未満であること

- FromヘッダにGmailのなりすましがないこと(Gmailは自身のDMARCレコードに隔離ポリシーを設定)

メール配信が5,000通/1日以上の場合

- SPFとDKIM両方の対応が必要

- 有効な正引き・逆引きDNSの設定が必要

- Postmaster Toolの迷惑メール率が0.3%未満であること

- DMARC対応、及びポリシー導入が必要(現時点ではp=noneでもOK)

- DMARCのアラインメントをパスすること(ヘッダFromとエンベロープFromが同じ、またはDKIMの署名ドメインとヘッダFromが同じ)

- バルクメールは、登録解除がワンクリックで可能な必要がある

- ワンクリックで配信停止できるリンクの記載が必要

- 購読解除は配信停止リクエストから2日以内に行われる必要がある

5,000通以上の場合の条件は「SPF・DKIM・DMARC」3つへの対応が必要になります。

当社のメールは既に3つとも対応済みですので、メルマガを受信中の方は安心してお付き合いください。また、こういったサービスに対応したいという企業様へアドバイスも行っております。

追記:2024年2月を過ぎて、日経XTECHの記事によれば、DMARCへの対応は日経平均株価を構成する上場企業225社の送信ドメイン認証「DMARC」導入率は85.8%に急増したといいます。

当然、Gmailのガイドライン変更がきっかけであるとは思いますが、さらに今後は対応が必須となってくるでしょう。